Java安全--篇四-Java原生反序列化

Java原生序列化和反序列化

看理论:

序列化和反序列化的详解_tree_ifconfig的博客-CSDN博客_序列化和反序列化

java序列化与反序列化全讲解_mocas_wang的博客-CSDN博客_java反序列化

java 序列化和反序列化 - xbwang520 - 博客园

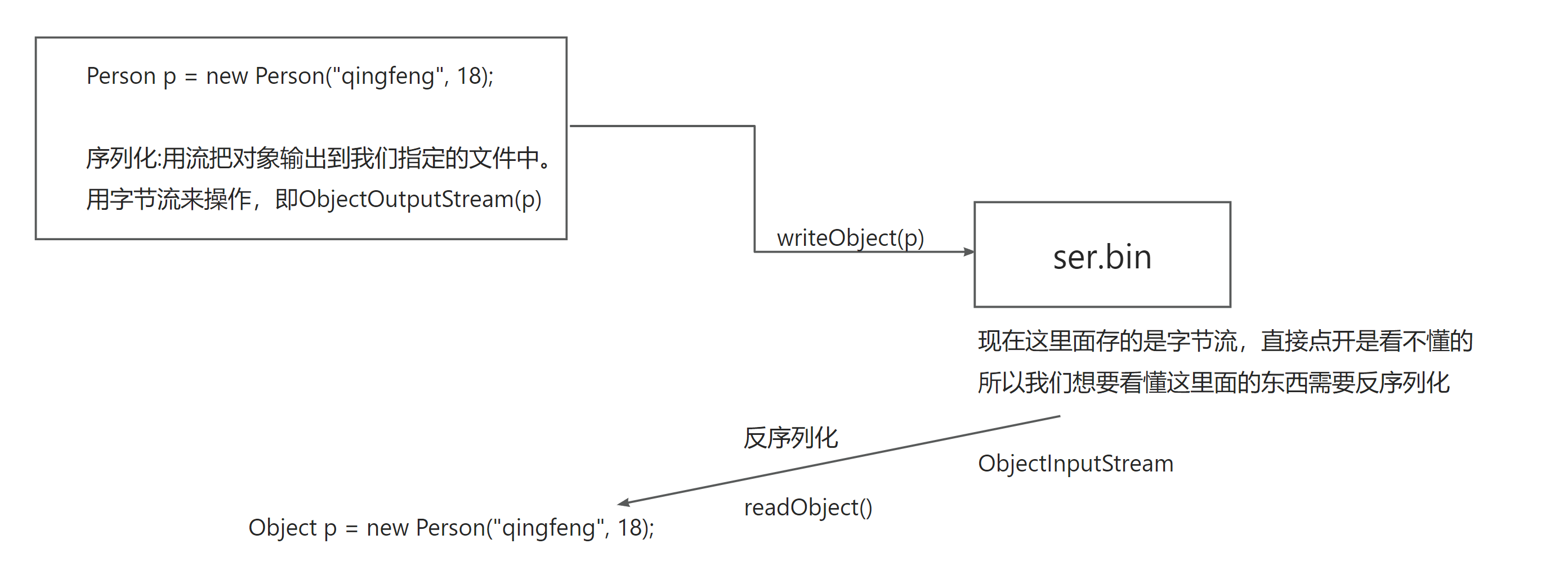

序列化和反序列化的简单图解:

我们编写三个类实现一下序列化和反序列化

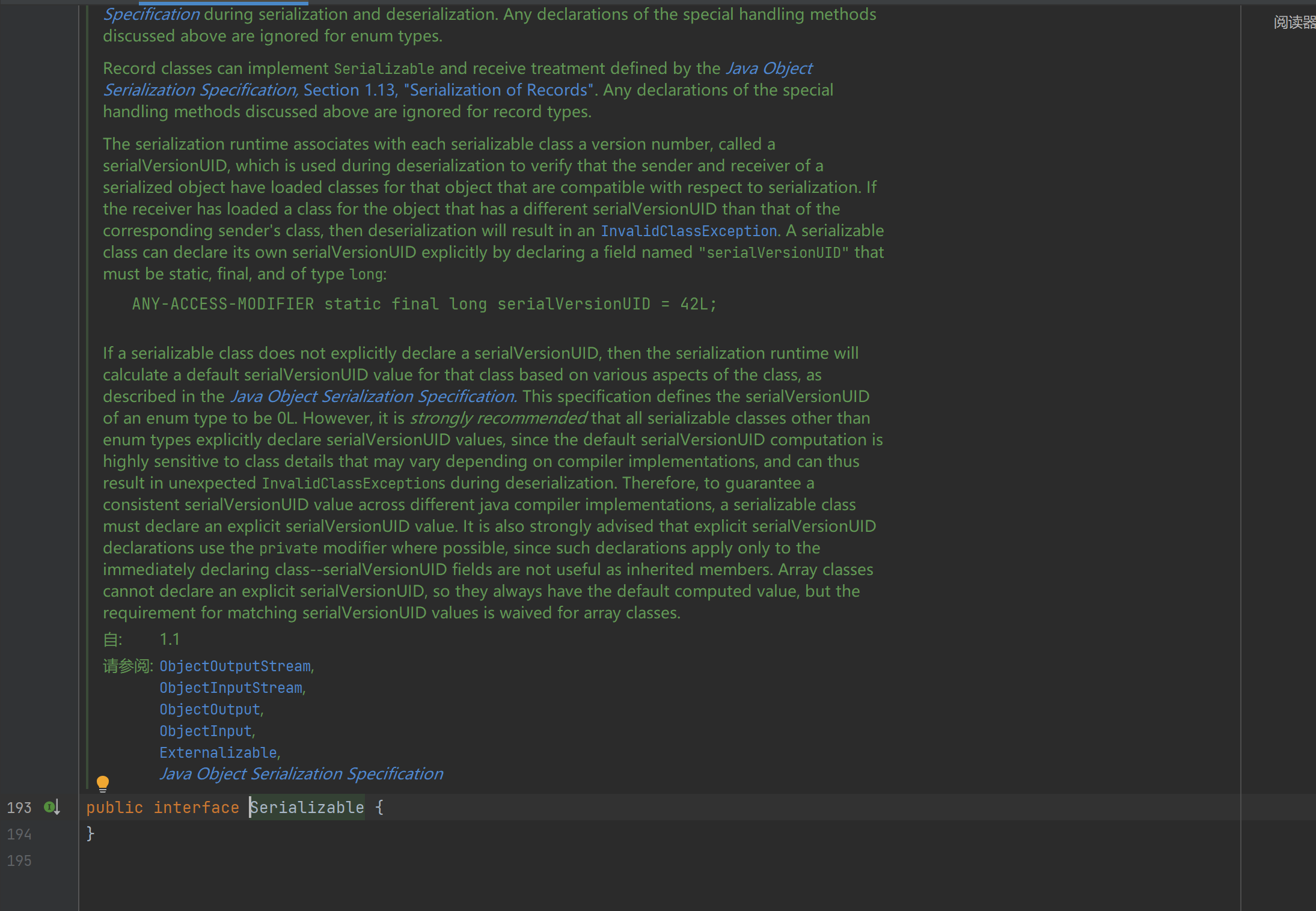

package packet1;import java.io.Serializable;public class Person implements Serializable {private String name;private int age;public Person(){}public Person(String name, int age){this.name = name;this.age = age;}@Overridepublic String toString() {return "Person{" +"name='" + name + '\'' +", age=" + age +'}';}}这里需要注意的是Person需要实现Serializable接口,以此来标识该类可以序列化和反序列化。因为这个接口里面什么都没有,因此称作反序列化标记

package packet1;import java.io.FileOutputStream;

import java.io.IOException;

import java.io.ObjectOutputStream;public class SerializeTest{public static void serialize(Object obj) throws IOException {ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("ser.bin"));oos.writeObject(obj);}public static void main(String[] args) throws Exception {Person person = new Person("a",18);System.out.println(person);serialize(person);}

}package packet1;

import java.io.FileInputStream;

import java.io.IOException;

import java.io.ObjectInputStream;public class UnSerializeTest {public static Object unSerialize(String Filename) throws IOException , ClassNotFoundException{ObjectInputStream ois = new ObjectInputStream(new FileInputStream(Filename));Object obj = ois.readObject();return obj;}public static void main(String[] args) throws IOException, ClassNotFoundException {Person person = (Person) unSerialize("ser.bin");System.out.println(person);}

}运行serializeTest后会生成ser.bin文件:

之后运行UnserializeTest可以反序列化该文件:

这里用的是白日梦组长的文档:

为什么会产生安全问题?

只要服务段反序列化数据,客户端传递类的readObject中代码会自动执行,给予攻击者在服务器上运行代码的机会。

可能的形式:

1.入口类的readObject直接调用危险方法。

2.入口类参数中包含可控类,该类中有危险方法,readObject时调用

3.入口类参数中包含可控类,该类中又用其他有危险方法的类,readObject时调用

比如类型定义为Object,调用equals/hashcode/toString

重点:相同类型、同名函数

4.构造函数、静态代码块等类加载时隐式执行

共同条件 继承Serializable

入口类 source(需要重写readObject 参数类型宽泛 最好jdk自带)

调用链 gadget chain

执行类 sink (rce ssrf 写文件等等)

0.入口类这里为什么要重写readObject呢?

因为入口类继承了Serializable,肯定是可以进行序列化和反序列化的。通常序列化和反序列化是满足在两台不同的JVM上进行通信的,但是反序列化的时候两台JVM的Hashcode计算值可能不一样,导致序列化前和反序列化后的内容不一致。因此要自己重写readObject以此来保障序列化和反序列化的内容基本一致。

另外需要知道readObject在反序列化的时候会自动执行

具体可见:为什么HashMap要自己实现writeObject和readObject方法? - 掘金

1.入口类的readObject存在危险直接调用的方法

这种几乎不可能遇见,但毕竟是有还是要了解一下的。

我们在Person中重写readObject类

package packet1;import java.io.IOException;

import java.io.ObjectInputStream;

import java.io.Serializable;public class Person implements Serializable {private String name;private int age;public Person(){}public Person(String name, int age){this.name = name;this.age = age;}@Overridepublic String toString() {return "Person{" +"name='" + name + '\'' +", age=" + age +'}';}private void readObject(ObjectInputStream ois) throws IOException, ClassNotFoundException {ois.defaultReadObject();Runtime.getRuntime().exec("calc");}}重新序列化和反序列化之后:

2.入口类参数中包含可控类,该类中有危险方法,readObject时调用(URLDNS)

见于URLDNS链子:URLDNS链_清风--的博客-CSDN博客