AhnLab安全应急响应中心发现某些网络攻击者“武器化”

HackerNews网站披露,AhnLab安全应急响应中心发现个别网络攻击者正在利用Cosmos的安全漏洞部署SliverC2框架,以进行后续的“入侵攻击”活动。

安全研究人员强调,网络攻击者不仅使用了Sliver侧门,还部署了BYOVD(自带易受攻击的驱动程序)恶意软件,意图危害安全产品并安装反向shell。

整个攻击链中向日葵远程控制软件教程,攻击者首先利用Cosmos v11.0.0.33及更早版本中的两个远程代码执行漏洞CNVD-2022-03672和CNVD-2022-10270获取权限,然后传输Sliver或其他恶意加密货币挖矿软件像 Gh0stRAT 和 XMRig。

攻击者将 Sunflower 的安全漏洞“武器化”

在一个案例中,研究人员发现攻击者涉嫌“武器化”Cosmos 漏洞。 首先,利用 Cosmos 软件漏洞安装了 PowerShell 脚本。 该脚本使用BYOVD技术来禁用系统中安装的安全软件。 最后使用Powercat进行反向shell攻击。

注意:BYOVD 技术滥用合法但易受攻击的 Windows 驱动程序 mhyprot2.sys(该驱动程序使用有效证书签名)来获取提升的权限并停止系统防病毒进程。

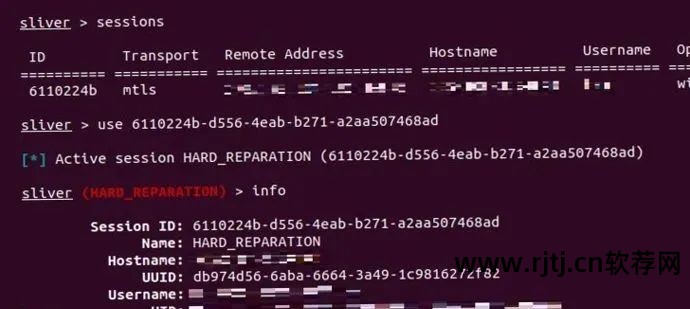

值得注意的是,趋势科技此前透露,原神游戏的反作弊驱动程序也被用来部署威胁软件。 研究人员指出,目前尚未证实这两起袭击事件是否为同一伙袭击者所为。 后续日志显示,攻击者通过Cosmos RCE漏洞在受害者系统上安装了Sliver侧门。

这一发现证实,威胁行为者正计划使用 Sliver(一种基于 Go 语言的合法渗透测试工具)作为 CobaltStrike 和 metasploit 的替代品。 最后,研究人员强调向日葵远程控制软件教程,Sliver 提供了账户信息泄露、内网穿越、企业外网跨境等与 CobaltStrike 类似的功能。

目前尚无个别用户受到影响的消息,但小天还是建议大家提高网络安全意识。 如果您对网络安全感兴趣,想要进一步提升自己,可以联系小天或者扫描二维码进行咨询~

参考链接: